Privatlivsguide for journalister 2024 - Beskyt dine kilder

1. Introduktion

Mange journalistveteraner, men ikke kun dem, har sikkert bemærket, at vi alle pludseligt igen bliver bombarderet med bemærkninger om Watergate. Bøger som George Orwell´s 1984 vises frem ved boghandlerne, og en stemning af fare mod ytrings-og pressefrihed spreder sig langsomt, som en mørk sky over den vestlige verden, og vækker gammel frygt. Når en siddende amerikansk præsident beskylder en tidligere præsident for overvågning; når han forhindrer centrale amerikanske medier adgang - indtil nu med accept, og tager for givet - til pressekonferencer som han afholder; og når han ustandseligt slår og beskylder medierne for at være landets fjende nummer et, så er det ikke overraskende når erindringer om præsident Nixon dukker op med hver eneste selvmedlidende tweet om SNL, og at selv Republikanske senatorer som John McCain udtrykker frygt for demokratiets fremtid.

Og McCain er ikke alene. Mange journalister, som jeg har talt med for nylig, udtrykker bekymring for fremtiden med hensyn til pressefrihed. I en tid, hvor det er muligt at komme med følgende erklæring - “Donald Trump kontrollerer NSA” - og ikke blive taget for at være løgner, så er alt muligt. Føj det til det faktum, at seneste nyheder om CIA lærte os at næsten alle krypteringssystemer kan være kompromitteret, hvis nogen har udholdenheden til at knække dem - og man er på vej til at se en fuldstændig dystopisk verden for sig, hvor du end ikke kan vide dig for komfortabel på din sofa, foran dit eget smart TV.

Den gode nyhed er, at det ikke desto mindre er muligt at gøre det svært for enhver, at forsøge at opfange dine e-mails, tekstbeskeder du sender eller dine opkald. Du kan tage skridt til at gøre livet meget sværere, for dem som vil afsløre dine kilder, og informationerne som du kommer i besiddelse af. Anstrengelserne, som du er parat til at bruge på at beskytte din fortrolighed, dine kilders anonymitet og dine data´s sikkerhed, skal selvfølgelig stå i forhold til sandsynligheden for en ægte trussel, om det er hacking eller spioner.

“De gammeldags løfter - Jeg vil ikke afsløre mine kilders identitet, eller give mine noter væk - er tomme løfter, hvis du ikke tager skridt til at beskytte dine informationer digitalt”, siger Barton Gellman fra Washington Post, hvis kilde, tidligere NSA ansatte Edward Snowden, hjalp med at afdække omfanget af NSA og britiske GXHQ´s operationer, til sin interviewer Tony Loci. Loci selv, som dækkede det juridiske system i Amerika for AP, Washington Post og USA Today, og som udviste foragt for retten, ved at nægte at identificere kilder, ville sikkert godkende det.

Så, hvad skal der gøres, for at sikre at en journalists kilder og data også er sikre? Grosso modo, tipsene kan beskrives om værende inden for følgende kategorier:

- Sikring af applikationer og funktioner på enheder - Dette er kendt som reduktioner af “angrebsfladen”, for eksempel begrænse installerede applikationer til det absolutte minimum, installering udelukkende fra kilder der er tillid til, vælge apps som kræver minimale rettigheder, holdet systemet fuldt opdateret, og at have så mange sikkerhedskontroller (baseret på de seneste bedste praksis hvidbøger) på enheden.

- Isolering af dine enheder og/eller deres miljø - eksempelvis, den fysiske isolering af en computer med det formål at tjekke filer, eller brugen af forudbetalte mobile enheder.

- Forholde sig agtpågivende både i den digitale og virkelige verden - Det har meget at gøre med almindelig sund fornuft, og en smule mindre med software: For eksempel, skriv aldrig navne på kilder ned, og da slet ikke på nogen app eller dokumenter som gemmes på din computer - og absolut ikke på noget, som gemmes i cloud.

2. Kommunikation med din kilde og sikring af følsomme data

Lad os starte med at remse op, hvad du kan gøre, når det kommer til kommunikation med en kilde, og lagring af følsomme informationer som erhverves i den forbindelse:

- Vær opmærksom på store navne: Antag at store virksomheders krypteringssystemer og muligvis endda store operativsystemer (proprietær software) har bagdøre, som hemmelige agenturer i oprindelseslandene (i det mindste i USA og England) kan tilgå. Bruce Schneier, sikkerhedsekspert, forklarer her.

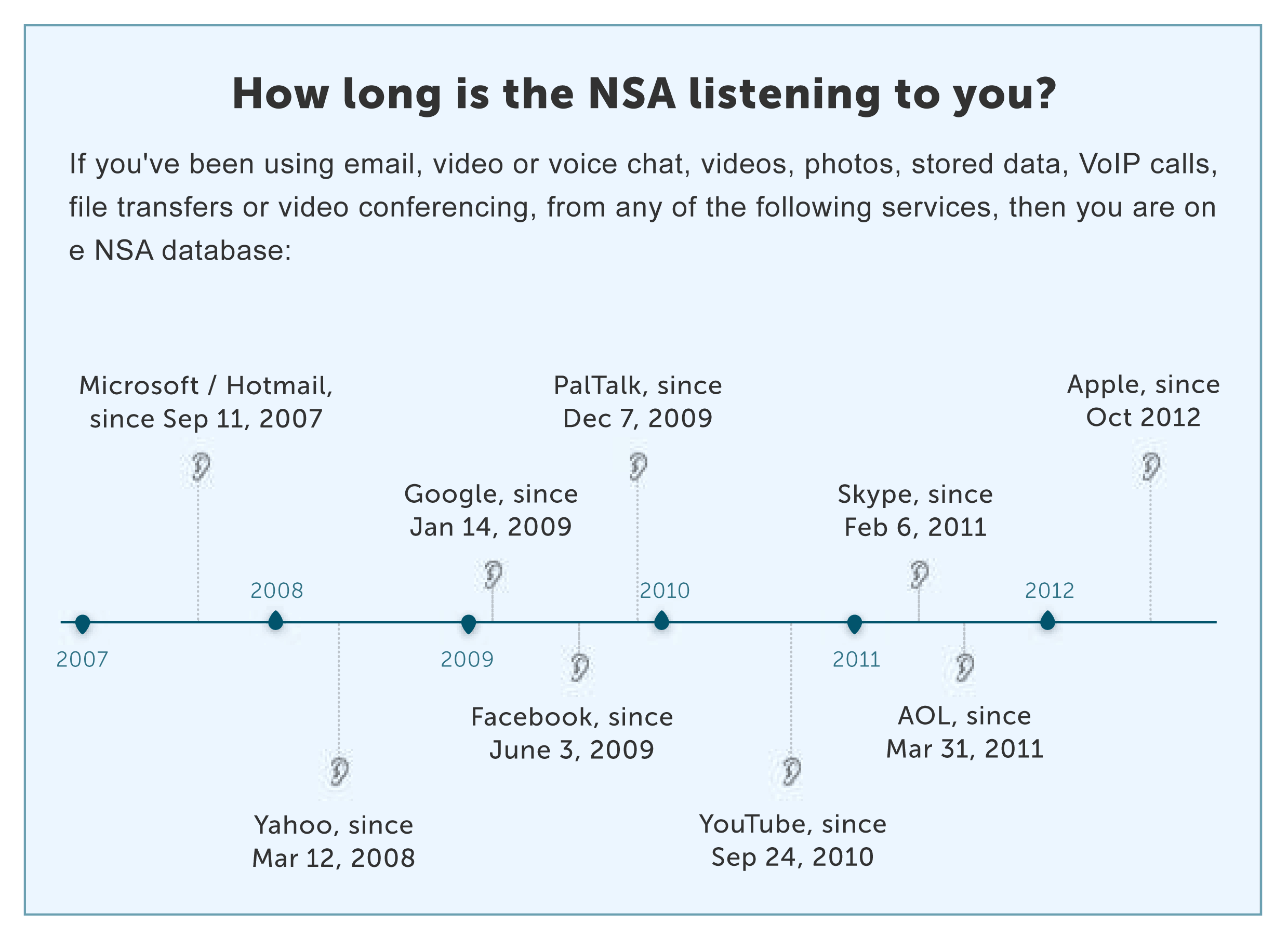

- Krypter altid alting: Sikkerhedseksperter bruger simpel matematik til at bevise deres pointe: i takt med, at du øger omkostningen ved dekryptering af dine filer (eksempelvis for efterretningsvæsener som NSA), så øger du automatisk graden af anstrengelserne brugt på at følge dig. Hvis du er Chelsea Manning, Julian Assange, eller Edward Snowden, og hvis du ikke var involveret i aktiv overvågning omkring Trump Tower lejligheder, så kunne de måske droppe anstrengelserne, også selvom dine krypterede kommunikationer var lagret. Og skulle nogen beslutte at spore dig, på trods af dine anstrengelser, så vil det være en større hovedpine, hvis du bruger stærk kryptering som AES (Advanced Encryption Standard) og værktøjer som PGP eller openVPN, som er de stærkeste almindeligt anvendte krypteringsmetoder (VPN´s anvendes selv af den amerikanske regering). Men hvis du vil have skudsikker sikkerhed, så har du brug for mere end AES krypteringsmetoder. P.S. hvis du vil finde ud af året, hvor din information landede i NSA´s hænder, så tag et kig her.

- Gennemfør fuld diskkryptering: Dette gøres i tilfælde af, at nogen får fingrene i din computer eller telefon. Fuld diskkryptering kan gøre ved brug af FileVault, VeraCrypt eller BitLocker. At sætte en computer i “Sleep” (i stedet for lukning eller dvale) kan give en angriber adgang til at omgå dette forsvar. Her giver Mika Lee en komplet anvisning til kryptering af din bærbare computer.

- Undgå snak med kilder på telefonen: Alle telefonvirksomheder gennem data relateret til afsender og modtageres numre, såvel som placeringen af enhederne på opkaldstidspunktet. I USA og flere andre lande, er det et lovkrav at videregive informationer om registrerede opkald, der er i deres besiddelse. Hvad kan der gøres? Du bør bruge en sikker opkaldsservice, såsom appen Signal App - som gentagne gange kan testes for sikkerhedsbesiddelser. Selvom dette kan betyde, at både kilde og redaktør begge skal downloade appen, så tager processen blot nogle få minutter. Her er en guide til brugen af den. Bare for at få en fornemmelse af den, så tjek lige hvor mange af dine ikke-journalist venner som bruger den. Uanset hvordan du vælger at kommunikere med din kilde, så medbring aldrig din telefon til følsomme møder. Køb en engangsenhed, og find en måde at bringe nummeret til kilden på forhånd. Kilden skal også have en sikker engangsenhed. Myndighederne kan spore dine bevægelser gennem signaler i mobilnetværket, og det anbefales at gøre det sværere for dem at lokalisere dig med tilbagevirkende kraft til præcist den samme cafe, hvor kilden sad. Hvis du ikke følger denne regel, så behøver lokale myndigheder blot at spørge (høfligt og legalt) til den video der blev lavet af cafeens sikkerhedskamera, på tidspunktet for dit møde.

- Vælg sikker messenger: Dine opkald (mobile eller fastnet) kan overvåges af ordensmagten og hver sms er som et postkort - alt tekst er fuldt synligt til dem, som måtte opfange dem. Brug der for Messenger, som tillader sikre opkald i begge ender: signal, som allerede nævnt ovenfor, og Telegram anses for at være det sikreste (omend Telegram såvel som WhatsApp´s web app blev kompromitteret en gang, og siden ordnet). I følge nogle eksperter, så kan du også overveje brugen af SMSSecure, Threema og endda WhatsApp. Signal Protocol er faktisk blevet implementeret i WhatsApp, Facebook Messenger, and Google Allo,, som gør samtaler krypteret ved brug af dem. Men, i modsætning til Signal og WhatsApp, så krypterer Google Allo og Facebook Messenger ikke som standard, eller giver brugere besked om at samtaler ikke er krypteret - men tilbyder kryptering i begge ender som valgfri indstilling. Du bør også huske på, at Facebook Messenger og WhatsApp begge ejes af Facebook. Adium og Pidgin er de meste populære Mac og Windows instant message klienter som understøtter OTR (Off the Record) krypteringsprotokol og Tor - webbets bedst krypterede browser, som vi vil komme tilbage til senere (Se hvordan Tor slås til i Adium her og i Pidgin her). Du kunne naturligvis også bruge Tor Messenger selv, hvilket sandsynligvis er det sikreste af dem alle. To sidste bemærkninger om tekstskrivning: En cyber ekspert, som jeg har diskuteret dette med, siger at du også bør have en arbejdshypotese som siger, at tekst er krypteret, men det faktum at disse to specifikke individer snakker sammen, i dette øjeblik, måske ikke sker ubemærket. Den anden bemærkning er, at du også bør huske at slette beskeder i din telefon (omend det måske ikke er nok, til at modstå en retsmedicinsk kontrol), blot for det tilfælde, at din enhed falder i de forkerte hænder, så du undgår at afsløre dem.

- Brug ikke organisatoriske chats: Slack, Campfire, Skype og Google Hangouts bør aldrig anvendes til private samtaler. De er nemme at bryde ind i, og er udsat for oplysningspligt ved forespørgsel til brug i retten, for at løse juridiske problemer på arbejdspladsen. Det er derfor bedst at undgå dem, ikke kun når det handler om samtaler med kilder, men også samtaler mellem kollegaer, redaktører, osv., når du skal videregive informationer du har modtaget fra din kilde, hvis identitet skal holdes hemmelig. Mange populære VoIP services som Jitsi har indbygget chat funktioner, og flere af dem er designet til at tilbyde de fleste af Skype´s funktioner, som gør dem til en fantastisk erstatning.

- I ekstreme tilfælde, overvej at bruge en Blackphone. Denne telefon, som tilstræber at give perfekt beskyttelse til surfing på nettet, opkald, tekstbeskeder og e-mails, er sandsynligvis den bedste erstatning for en almindelig telefon, hvis du er ved at vælte din regering eller gør klar til at publicere militærhemmeligheder. En skudsikker vest kan også vise sig praktisk. Alternativt, prøv uden en mobiltelefon, eller vælg en mobiltelefon RFID signalblokerings taske. Det er altid muligt, at selv en Blackphone kan spores ved brug af dens IMEI (mobilens ID).

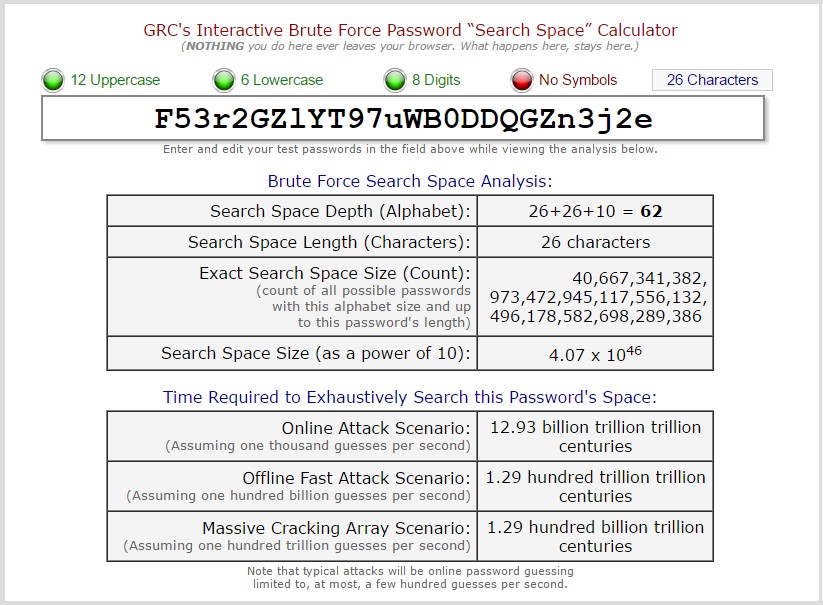

- Beskyttelse af dine data på din computer: Det r meget nemt at bryde almindelige passwords, men det kan tage år, at bryde passphrases - eksempelvis tilfældige kombinationer af ord. Vi anbefaler at prøve sikre passwords managementværktøjer som: LastPass og 1Password og KeePassX. Du får brug for kun at huske et password, i modsætning til mange passwords. Og stadig, når du håndterer vigtige services som din e-mail, så stol ikke på password managers: Vær blot sikker på at du husker dit password. I et interview til Alastair Reid i journalism.co.uk, anbefalede Arjen Kamphuis, en informations sikkerhedsekspert, at for krypterede harddiske, sikker mail, og åbning af låste laptops, der skal man anvende et password på mindst 20 tegn. Jo længere password, jo sværere er det naturligvis at knække - men jo sværere er det også for dig at huske. Derfor anbefaler han at bruge en passphrase. “Det kan være hvad som helst, som en sætning af dit favorit poesi”, siger Kamphuis, “måske en sætning fra noget du skrev, da du var 9, som ingen andre kender til”. Reid rapporterede denne tankeprovokerende udregning, ved brug af Gibson Research Corporation's password strength calculator: Et password som “F53r2GZlYT97uWB0DDQGZn3j2e”, fra en tilfældig password generator, synes meget stærk, og det er den også, det tager 1,29 hundrede milliard billioner århundreder at udtømme alle kombinationer, selv hvis softwaren laver et hundrede billioner gæt i sekundet.

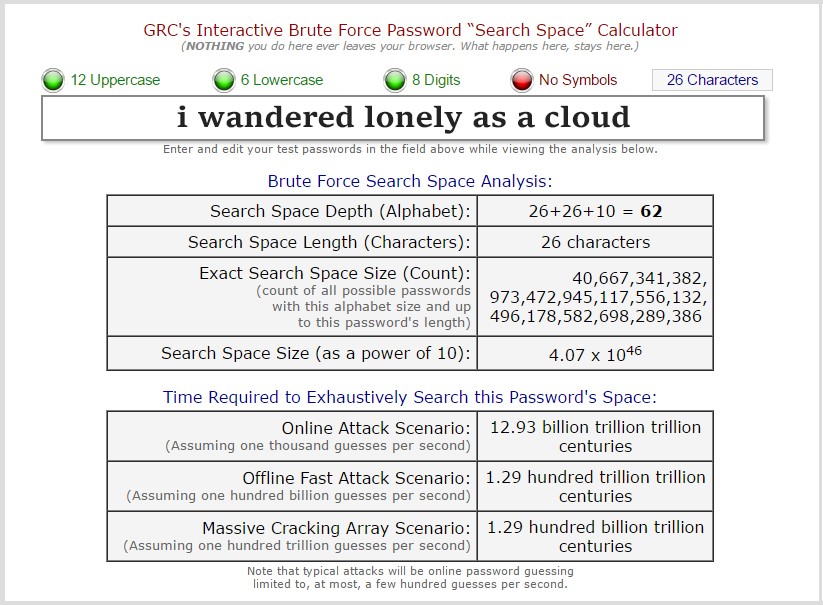

- Skærmbillede fra GRC.com viser forskellen i styrke mellem et password og en passphrase

Frasen: “I wandered lonely as a cloud”, pointerer han, er så meget nemmere at huske, og meget mere sikker, og vil tage den samme software 1,24 hundred billard århundreder at udtømme alle muligheder. Så, passphrase er vejen. - To-faktor godkendelse er også en meget god ide. I et almindeligt to-stadie godkendelse logger du ind med dit password og modtager en anden kode, ofte via en tekstbesked på din smartphone. Du kan bruge Yubikey, såvel som hardwaretokens til yderligere at sikre filer på din computer. For yderligere information, læs 7 gyldne regler for passwordsikkerhed.

- Tildel en computer til inspektion af mistænkelige filer/vedhæftelser: Den nemmeste måde at distribuere malware og spyware er gennem installation via USB eller gennem vedhæftelser og e-mail links. Det anbefales derfor at bruge air-gapped computere til at undersøge disse trusler under karantæne. Med denne computer kan du frit bruge en USB og downloade filer fra internettet, men overfør ikke filer til din normale computer eller genbrug det USB.

- Sådan køber du din egen sikrede computer: Sikkerhedsekspert Arjen Kamphuis anbefaler at købe en pre-2009 IBM ThinkPad X60 eller X6. Disse er de eneste laptops, som er moderne nok med moderne softwaresystemer, som gør det muligt at erstatte low level software. Et andet punkt du bør have i mente er, at du ikke bør købe din computer online, da den kan være opfanget under levering. Kamphuis anbefaler at købe den kontant fra en brugt butik. Han pointerer også, at du bør fjerne alle forbindelser: Fjern alt Ethernet, modem, Wi-Fi eller Bluetooth kapaciteter. Jeg kender personligt eksperter, som ikke ville stole på sådan en computer.

ThinkPad X60. køb den ikke online

- Uddanne dine kilder: Det er muligt, at når den originale og værdifulde information når dig, så er det allerede for sent. Din kilde kan have lavet enhver tænkelig fejl, og efterladt et spor af beviser. Men udover behovet for at sikre informationerne når de er nået frem til dig, så bør du og stræbe efter at lære dine kilder, hvordan informationer skjules: gem det sikkert og kommuniker sikkert via sikre enheder. De fleste mennesker har ingen anelse om, hvordan følsomme informationer håndteres, og generelt hvad de er oppe imod, det øjeblik de kommer i kontakt med dig.

- Brug et designeret sikkert system til at modtage dokumenter: Erstat Dropbox eller Google Drive, og brug noget mindre populært men mere sikkert. Eksempelvis SecureDrop som er et designeret system, der gør det muligt for dig, at modtage filer fra anonyme kilder og scanne og tjekke dem sikkert. Edward Snowden beskrev Dropbox som "hostile to privacy" og anbefalede Spideroak i stedet. OnionShare er en anden gratis service, som gør det muligt at overføre filer nemt og anonymt.

- Gem ikke notater - hverken på en laptop, eller kalendere eller kontaktlister på din mobil eller computer eller i cloud - gem ikke optagelser af dine kilders navn, initialer, telefonnummer, e-mail eller brugernavne i messenger. Lad være.

- Visuel sporing: På vej til følsomme møder, undgå at bruge offentlig transport og vejled din kilde til at gøre det samme. Du bør også undgå mødesteder som moderne indkøbscentre, hvor videokameraer er spredt ud over det hele.

- Undgå sociale medier: Nogle mennesker foretrækker at gå efter radikal anonymitet. Hvis du af den ene eller anden grund, får brug for at forsvinde helt fra jordens overflade, uden at efterlade en komplet profil på alle sociale medier, så slet dine konti fuldstændigt. Det er anderledes end “de-aktivering”, en tilstand hvor alle dine data gemmes, og kan genetableres.

- Få venner blandt hackere: Det vil hjælpe dig til at undgå store fejltagelser, spare tid og hovedpine, og holde dig opdateret i det teknologiske våbenkapløb.

- Betalingsmetode: Betal for alt med kontanter, overvej brug af Bitcoins - køb dem anonymt (Brug denne Business Inside guide til formålet) - og, hvis du har nogen der er villig til at accepterer dem i den anden ende af transaktionen, brug Darkcoin. Et forudbetalt kreditkort fra en online butik er også en mulighed.

- Skrible klogt: Hvis du har kradset informationer ned på et stykke papir, det man plejede at kalde et notat i den prækambriske verden, destruer det. Og husk også den krøllede i bunden af din lomme. Ja, lige ved siden af tyggegummiet.

3. Sådan bliver du anonym online

Udover at sikre kommunikationen med din kilde, og beskytte mulige brud på følsomme data du får fat i, så bør du også undgå at blive fulgt når du surfer på nettet. Online vaner afslører eller giver praj i retning af den historie du arbejder med, eller værre, praj eller afslører kildens identitet. Her er de gyldne regler for surfing på nettet sikkert, og så i næste afsnit, sikring af din e-mailkonto:

- Privat browsing indstilling: Der er to grundlæggende måder at fastholde anonymitet på, når man surfer på nettet. Den første, mest basale og populære, men dog utilstrækkelig måde, er at surfe i privat browsing indstilling, en indstilling som de fleste browsere tillader. Din browsing historik vil ikke blive gemt, og basale sporingsteknologier, som annoncører bruger, såsom HTTP cookies, vil være forhindret i at oprette en detaljeret profil. Men, dette er mere en “nice to have” fortrolighed: Den skjuler grundlæggende din browsing historik fra familiemedlemmer, som kan tilgå din computer. Din IP adresse kan stadig være overvåget, og informationer om alle sider du har besøgt, er stadig tilgængelig for din ISP.

- Brug alternative browsere: Browsere som Dooble, Comodo Dragon eller SRWare Iron, som fokuserer på brugerfortrolighed, har en begrænset kapacitet. Du kan opnå en lignende grad af fortrolighed ved disse browsere, ganske enkelt ved at slette cookies - små stykker kode, som er blevet downloaded til dit system af websider du har besøgt, som overvåger din aktivitet og sommetider endda følger hvilket indhold du absorberer; En anden måde at forblive anonym på, er ved at neutralisere din browser´s lokationsindstillinger, og installere forskellige funktioner, som sigter mod at opnå anonymitet. Hvis du vil kontrollere om du har slået alle cookies effektivt fra, så kan du bruge appen CCleaner, som også håndterer Flash cookies, men ingen af disse browsere er fuldt krypteret. Den eneste standard browser, som sikrer total fortrolighed er Tor browser. Tor er grim og langsom, men den vil beskytte dig og dine kilder. Det næste afsnit vil give en mere detaljeret beskrivelse af den.

- TOR: Denne “notoriske” browser, som blev udviklet af den amerikanske flåde, gør det muligt at arbejde i et skjult netværk, gennemføre private samtaler, og sætte websider op anonymt. Tor´s browser, som kan downloades på Torproject.org, gør det meget svært at overvåge dine aktiviteter på nettet, eller lade regeringer eller din ISP fastslå din placering. Den eneste bagside er, den sommetider være lidt langsom, en smule omstændig - men det er kun fordi Tor leder dig gennem tre krypterede tilfældige relæer rundt om i verden, før du lander på din destinationsside. Du bør også huske på, at dine naboer kan være af tvivlsom karakter. Et andet valg, i relation til Tor, er at downloade Whonix, et sikkert operativsystem, som fokuserer på fortrolighed. Den fungerer som en adgangsport til Tor, og tillader kun forbindelser med Tor sider og brugere. Men den mest populære Tor OS er Tails (The Amnesiac Incognito Live System. Tails kan startes fra et USB stik eller DVD, og den anonymiserer alt information. Edward Snowden betragtes som en tilhænger af denne software. Qubes er et andet OS, som understøtter Whonix og anbefales af Snowden.

- Alternative søgemaskiner: Google, den mest populære søgemaskine, gemmer din søgehistorik for at optimere resultaterne. For at stoppe denne personalisering, så bør du trykke på: Søgeværktøjer > Alle Resultater > Verbatim. Eller du logger ind på din Google konto på www.google.com/history, og finder en liste over dine sidste søgninger, og finder det du gerne vil fjerne ved at trykke på “fjern enhed” knappen.

DuckDuckGo. En søgemaskine som ikke lagrer dine informationer

Men for helt at undgå at blive overvåget, så anbefales det at bruge en søgemaskine som DuckDuckGo. Hvis du synes det er svært at opgive Google, download Searchlinkfix for i det mindste at holde dig væk fra URL sporing.

- Direkte behandling af “korttids” computerhukommelse: En anden måde at neutralisere valg for overvågning af dine surfing aktiviteter, er ved at slette DNS (Domain Name System) cache. Sletning gennemføres ved at bruge simple kommandoer i operativsystemet. Genstart din router - som sommetider har en DNS cache - eller genstart af computeren kan også genstarte begge deres respektive DNS cache, hvis routeren har en.

- Forsøg at undgå HTML Web lagring - Web lagring er indbygget i HTML5, og i modsætning til cookies, så er lagret information muligt at overvåge, eller fjerne selektivt. Web lagring er slået til som standard, så hvis du bruger Internet Explorer eller Firefox, så bare slå det fra. Du kan også bruge tilføjelsen til Chrome til automatisk at fjerne de lagrede oplysninger.

- Brug en VPN: Som jeg har nævnt allerede, så kan din ISP overvåge de sider du surfer på, og enhver som ønsker at smugkigge hos dig, kan også opfange din kommunikation. For at beskytte alt indgående og udgående kommunikation, så er det vigtigt at gøre brug af en VPN (For fuldstændig forklaring, tryk her). VPN krypterer alt din kommunikation, så selv ISP eller hemmelige agenturer, eller bare hackere som hænger ud ved din favorit cafe, ikke vil være i stand til at vide, hvem du har sendt e-mail til, hvilken service du brugte, osv. Brugen af en VPN er meget almindeligt blandt folk som, eksempelvis ønsker at se det komplette Netflix filmkatalog, udenfor USA, men ikke alle VPN er egnet til journalister. En VPN til journalister vil ikke nødvendigvis være den hurtigste eller havde den bedste service, men man skal have tillid til, at de ikke gemmer VPN logs - det betyder, den kan ikke fastslå hvem du er, hvilke sider du besøgte og så videre. En sikker VPN er nødt til at være tilbudt af en udbyder, som ikke er placeret i en af de "14 Eyes" lande, hvor efterretningsnetværk har tilladelse til at samle og dele information med hinanden; først og fremmest, i USA. Så VPN virksomheder placeret i territoriet af det tidligere Sovjet Union har en fordel. Deres retssystem udsteder ikke frivilligt ordrer til at hente informationer, indsamlet af lokale virksomheder, om det er vedrørende deres indbyggere eller udlændinge. Her kan du finde en liste over 5 VPN services, som skiller sig ud vedrørende fortrolighed, og alle er placeret udenfor de “14 Eyes” lande. Forresten, selvom regeringer er på jagt efter trafik, som er beskyttet af en VPN, så kan du stadig bruge usynlige VPNs som TorGuard, til at tage udfordringen op med, om det er aktiv regerings censur eller bare spionage du slås med. Tor og VPN´s giver dig den perfekte beskyttelse, når nogen prøver at skaffe sig adgang til din browsing historik, for at lave en profil af dig.

- Reparer DNS lækager: Brug af en VPN betyder ikke at du fuldstændigt beskyttet, for den DNS trafik kan give et praj om din identitet. DNSLeakTest.com giver dig mulighed for at opdage sådanne lækager. Hvis testen viser at DNS er fra din VPN, så kan du slappe af, men hvis den viser at DNS er fra din ISP, så er du ikke anonymiseret. I det tilfælde, se hvad du kan gøre her.

- Virtuelle maskiner. Dette smarte lille trick er faktisk en anden (virtuel) computer, som fungerer som en app i dit operativsystem. Du kan downloade filer og åbne links på ligende måde som den isolerede computer jeg nævnte tidligere, så din computer er mindre udsat for malware eller spyware af enhver slags. Virtuelt software, som VirtualBox bør åbnes ved brug af et sikkert operativsystem. Downloading af filer gøres med den virtuelle maskine; efter brug af filen, bliver du nødt til at slette den - og afhængig af din modstander, måske slette den sammen med maskinen.

HMA proxy server. Jeg vil gemme din, hvis du gemmer min

- Proxy server: Som i tilfældet med virtuelle maskiner, her flytter aktiviteten også til et andet “område” og gør det muligt for dig, at forblive sikker fra spioner og andre angreb. Proxy servere erstatter faktisk din IP adresse med deres, hvilket kan vildlede folk til at tro, at du for eksempel er i et andet land. HideMyAss.com/proxy, Psiphon (open source) og JonDonym yder alle lignende service. Nogle eksperter siger, at disse bør anvendes sammen med en VPN og /eller Tor, for højere sikkerhedsniveau. Men så igen, nogle eksperter, som jeg har talt med, påstår at hvis du ulejliger dig med at bruge Tor, så er du så sikret, som man kan blive uanset.

- Tre typer extensions, som kan øge dit sikkerhedsniveau: For at verificere at din internetprotokol, hvor du arbejder, er sikker, så kan du installere en extension, som hedder HTTPS Everywhere, lavet af Electronic Frontier Foundation´s (EFF), en af organisationerne, som finansierer Tor Project. Denne extension anbefales af mange cyber-eksperter; den vil sikre, at websider du besøger, bruger den sikre protokol, hvilket bestemt ikke er en forsikring mod noget som helst, men bedre end den ikke-krypterede protokol. Den anden type extension kontrollerer dataene, som JavaScript afslører for websider (for at forbedre din browsing oplevelse). To populære valg her er ScriptSafe and NoScript. En anden extension er Ghostery browser. Denne extension vil afsløre hvem der følger dig blandt 2.000 virksomheder, og vil tillade dig at blokere dem du mener er uønskede. Det er lækkert, men du vil sikkert ikke lykkedes at blokere NSA på denne måde. Privacy badger, et projekt af EFF, fungerer på lignende måde.

4. Sikring af din e-mail

Hvordan bør du beskytte din e-mail? Problemet med at vedligeholde fortroligheden ved e-mails er endnu sværere. Google og Microsoft vil sandsynligvis give din e-mail til regeringskontorer, hvis og når de anmodes om det. Så hvad bør du gøre?

- Sikre extensions: Den mest simple mulighed, forudsat at du bruger almindelig webmail services som Yahoo og Google, er at installere browser plugin Mailvelope, og sikre dig, at den person som er i modtager enden også gør det. Denne extension krypterer ganske enkelt (og dekrypterer) e-mailen. En lignende, men begrænset extension til Gmail kaldet SecureGmail vil udføre et lignende arbejde. E-mails, som løber gennem denne extension er krypteret, og kan ikke dekrypteres af Google. En anden mulighed er Encrypted Communication, som er Firefox extension, der er nemt at bruge. Til det, har du brug for et password, som modtageren har adgang til – men husk, send aldrig password via e-mail.

- Sikre e-mail udbydere: Hushmail er et eksempel på en e-mail service, som giver bedre sikkerhed end de mere almindelige netværk du bruger, men det kan være tvunget til at videregive e-mails til den amerikanske regering ved retskendelse, og den logger ikke IP adresser. En anden e-mail service med lignende funktioner og sikkerhedsniveau, er Kolab Now, som blandt andet bryster sig af at gemme data udelukkende i Schweiz.

- Disposable Email Addresses (DEA´s): Dette er en e-mail oprettet ad hoc til et specifikt formal, som er fuldstændig anonym og slettes straks efter brug. Denne løsning, almindeligvis brugt når man skriver sig op for forskellige services, for at undgå spam, er også en fantastisk løsning til fastholdelse af anonymitet. Men, jeg ville ikke rådgive journalister til at kommunikere med deres kilder over den, da sikkerheden ikke er den stærkeste side. Der er dusinvis af sådanne midlertidige e-mails, men British Guardian anbefaler eksempelvis Guerrilla Mail og Mailinator. Brugen af Guerrilla Mail i Tor Browser sikrer at end ikke de, kan forbinde din IP med din e-mailadresse. På samme måde, hvis du bruger e-mailkrypterings software, såsom GnuPG på Tor, så er du godt kørende og sikker. Så, lad os tage en snak om e-mail kryptering.

- Kryptering af din e-mail: Wired havde denne anbefaling fra Micah Lee, en fortrolighedsfokuseret teknolog, som arbejdede med EFF og First Look Media (her er et interview, som Lee lavede med Edward Snowden): Kryptering af beskeder med webmail kan være svæ Det kræver ofte at brugere kopierer og indsætter beskeder i tekstvinduer, og så bruger PGP til at kryptere og afkode dem (PGP – Pretty Good Privacy – er et krypteringsprogram, som giver kryptografisk fortrolighed og godkendelse til datakommunikation). Det er derfor Lee foreslår en anderledes e-mail opsætning, som bruger en fortrolighedsfokuseret e-mail vært som Riseup.net, Mozilla email app Thunderbird, krypterings plugin Enigmail, og et andet plugin kaldet TorBirdy som leder sine beskeder gennem Tor. Som Reid pointerede i hans interview med Kamphuis hos journalism.co.uk Greenwald tabte næsten NSA historien, fordi han i starten ignorerede Snowden´s instruktioner om e-mail kryptering. Med andre ord, hvis du vil have en historie, som vil gå over i historien, så giver det mening at være sikker. Kamphuis er enig i, at PGP er til at stole på. Som han og Reid forklarer, med PGP kryptering, så har du en offentlig nøgle, som dit offentlige telefonnummer, og en privat nøgle. Den offentlige nøgle kan gå på Twitter profiler, visitkort, websider og hvor som helst ellers, hvor dit arbejde bliver offentliggjort, men den private nøgle skal opbevares sikkert, som alt andet følsom information. Så, når en kilde ønsker at sende information, så bruger de din offentlige nøgle til at kryptere deres e-mail, som kun din private nøgle kan låse op.Kamphuis anbefalede GNU Privacy Guard, en open source version af PGP, som er simpel at sætte op, og har et aktivt netværk. Til kryptering af filer, data og harddiske, der foreslår han at konsultere han gratis e-bog, “Information security for journalists”, publiceret med Silkie Carlo og udgivet gennem CIJ, som fuldt forklarer processen. 7ZIP er et anbefalet værktøj til at opnå det.

- Tilbage til det basale: Ja, jeg ved det er tilbage til e-mail 101 – men prøv venligst at undgå Se ”fra” feltet i din e-mail for små stavefejl, andre kan udgive sig for at være en du kender. Og et sidste ord om e-mail kryptering: Et af de store problemer, som er værd at huske på er, at selv efter kryptering, er det ikke alt der er krypteret. E-mailadressen på afsender og modtager, emne linjen, samt tid og dato for afsendelse af e-mailen, er alle ude i det åbne. Vedhæftelser og beskeden selv, er de eneste data, som er krypteret.

5. Afsluttende ord

Disse er måske de mest radikale råd jeg gennemgik, da jeg forberedte denne e-bog.

Som Micah Lee formulerer det, under interview om fortrolighed på WIRED ”Hvis din computer bliver hacket, så er spillet slut. At skabe en virtuel sandkasse omkring dine online kommunikationer, er en god måde at holde resten af dit system beskyttet. Tor er fantastisk, og kan gøre dig anonym. Men hvis dit slutresultat bliver kompromitteret, så er din anonymitet også kompromitteret. Hvis du virkelig har brug for at være anonym, så har du virkeligt også brug for at være sikker”.

Og journalist Tony Loci formulerer det i endnu stærkere ord, i en artikel udgivet i en e-bog om undersøgende journalistik på tværs af grænser, for Nieman Fonden på Harvard. ”Nogle journalister, computerforskere og fortalere for privatlivets fred, er så alarmeret, at de anbefaler reportere at gå gammeldags til værks……. og stole på interviews in person samt snegle post”.

Jeg håber jeg har hjulpet folk i faget, og andre, samle nogle informationer, som vil klarlægge hvilke behov der er, og hvad der kan gøres for at sikre dig og dine kilders sikkerhed, i disse hektiske tider.

6. Kildeliste for denne e-bog

- Sikkerhed for journalister: Sådan holder du dine kilder og dine informationer sikre

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Sikring af data, kilder og dig selv

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Overvågning og sikkerhed: Gør reportere og nyhedsorganisationer nok for at beskytte kilder?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking bliver globalt: Fremtiden for undersøgende journalistik på tværs af grænser

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Den ultimative guide til online fortrolighed

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Hvad er en DNS Cache?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Sådan anonymiseres alt du foretager dig online

https://www.wired.com/2014/06/be-anonymous-online/ - 19 måder at forblive anonym og beskytte din online fortrolighed

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden forklarer hvordan du genvinder din fortrolighed

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Informationssikkerhed for journalister: forblive sikre online

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA sigter efter de fortrolighedsbevidste

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ anklager formelt journalist i lækagesag, for at begå kriminalitet

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - Din WhatsApp hemmeligheder er sikre nu. Men Big Brother holder stadig øje med dig…

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama forfølger folk som lækker advarsler til Whistle-Blowers

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 krypteringsfejl, som fører til databrud

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Du kan hjælpe andre! Klik for at dele på Facebook eller Tweet!

Dine data er synlige for de hjemmesider, du besøger!

Din IP-adresse:

Din placering:

Din internetudbyder:

Oplysningerne ovenfor kan bruges til at spore dig, målrette reklamer mod dig og spore det, du laver online.

VPN'er kan hjælpe dig med at skjule disse oplysninger fra hjemmesider, så du altid er beskyttet. Vi anbefaler ExpressVPN — #1 VPN ud af over 350 udbydere, som vi har testet.De har kryptering i militærkvalitet, og databeskyttelsesfunktioner, som sikrer dig ddigitale sikkerhed – lige nu tilbyder 49% rabat.

Skriv en kommentar

Tak, fordi du indsendte en kommentar, %%name%%!

Vi tjekker alle kommentarer inden for 48 timer for at sikre, at de er ægte og at de ikke er stødende. Du kan dog dele denne artikel i mellemtiden.

Kommenter på, hvordan du mener, at man kunne forbedre denne artikel. Din feedback betyder noget!