Ransomware angreb og hvordan man håndterer dem

Der snakkes meget om ransomware i nyhederne i disse tider. Det er overraskende få mennesker der ved, hvad et betyder, og hvad der sker hvis du bliver angrebet.

Her er et sammendrag af de foranstaltninger som du kan gøre, for at beskytte dig selv, og hvad man kan gøre, hvis det værste skulle ske.

Hvad er Ransomware?

Ransomware er en kategori af malware, som bruges til at prøve at hive penge ud af sine ofre – ved at holde dem som gidsler. De fleste programmer er designet til at sidde lydløst i dit system, og langsomt kryptere dine filer. Kun efter de er færdige med krypteringen, præsenterer de dig med en deadline besked – enten betal, eller mist dine filer for altid.

Ingen sikkerhedssystemer er ufejlbarlige. Malware pointerer at de er et skridt foran i spillet. Hvis og når du bliver fanget, så er her nogle nyttige retningslinjer som kan hjælpe dig:

Trin 1: Minimer skaden

Først, isoler systemet som er blevet påvirket, specielt hvis det er forbundet til dit netværk, så du undgår at andre systemer bliver påvirket.

Hvis du er IT-administrator, og dine servere er inficeret, afbryd alle Ethernet kablerne.

Prøv ikke at lave backup ved at kopiere filer til et eksternt drive. Det kan være du synes det er en god ide at gemme filer som endnu ikke er krypteret, men det kan sprede malwaren. Når du sætter en disk/USB i en inficeret computer, så kan malwaren kopiere sig selv igen og igen til den nyligt indsatte drive.

Når det drive / USB sættes i en anden computer, så kunne malware inficere systemet i den også. Eller værre, du kunne ende med at gen-inficere dit eget system, efter anstrengelserne med at rengøre det. Så, det er bedre blot at sætte den påvirkede computer i karantæne.

Trin 2: Identificer typen af ransomware

Der er forskellige typer ransomware, nogle mere farlige og svære at håndtere end andre. Du kan bruge forskellige strategier til at komme af med dem, afhængig af type og karakteristik ved angrebet. De mest almindelige slags falder indenfor disse kategorier:

A. Scareware/Falsk antivirus

Scareware, også kendt som falsk antivirus, er en kategori af malware, som snyder brugere til at tro, at der er noget galt med deres system. De bliver så nødt til at købe noget andet software for at rengøre det. Der er selvfølgelig ikke noget galt med computeren, og oftere end ikke, så er det købet af mere software, som resulterer i den rigtige infektion.

I de fleste tilfælde fungerer det ved at en pop-up besked annoncerer problemer som at en virus er fundet, systemet bliver langsommere eller registreringsproblemer som skal løses, vist med stor fed tekst i midten af skærmen. Den kan også indeholde clickbait, som videresender brugeren til malwarewebsiden, selv når pop-up beskeden er lukket ned. Her er at billede af en:

Scareware er sandsynligvis den nemmeste af alle malware at håndtere. Luk ganske enkelt din browser faneblad, og beskeden vil forsvinde. Hvis du modtager pop-up billeder i dit operativsystem, så kan det være du bliver nødt til at finde skurkens programfil ved brug af Task Manager, eller en avanceret proces explorer. Så, blot slet eller afinstaller den. Hvis du stadig har problemer, skan med et antivirus- eller anti-malwareprogram.- Skærmlås ransomware

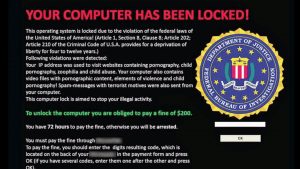

Denne kategori af ransomware tillader dig ikke at køre din computere, indtil du betaler løsesum. I de fleste tilfælde vises et fuldt skærmvindue med en advarselsbesked. Den kan påstå, at den er fra FBI vedrørende illegalt downloading af indhold online. I andre tilfælde, et pornografisk billede er sat som skrivebordsbillede, som ikke kan ændres. Den satser på at gøre offeret flov så de betaler. Mere avancerede programmer sporer brugeraktiviteter i nogle få dage, og viser skræddersyede beskeder, som gør det mere troværdigt og skræmmende. Her er et eksempel:

Hvis du er inficeret af en af disse, prøv at identificere roden til problemet. I de fleste tilfælde, bare tryk CRTL + ALT + DEL og det vil tage dig til Task Manager, og programmet kan lukkes.

Selv efter at du har slettet programmet, er det en god ide at køre en fuld antivirus skan, for at fjerne alle tilbageværende spor. Hvis disse løsninger ikke fungerer, så kan du blive nød til at gen-installere og gendanne Windows, for at få den tilbage til det stadie, hvor malware ikke var der. - Fil-krypteret ransomware

Den sidste og farligste kategori er disse programmer, som krypterer alle dine filer, og gør dem ubrugelige, medmindre du betaler en løsesum til afpresserne. Typisk vil de trænge ind i offerets system og lydløst begynde kryptering af alle filer, og gøre dem fuldstændigt ubrugelige.Når det er gjort, så vil de kræve betaling for at dekryptere dem. Nu til dags er det en fantastisk måde for angribere at få betaling via bitcoin og den anonymitet de giver. Dette er billedet brugere, som er angrebet af Wannacry så:

Det kan også være værd at forstå præcist hvordan kryptering fungerer. Det kan hjælpe dig til at finde ledetråde til, hvordan du kan dekryptere dine filer.De fleste programmer bruger en kombination af symmetrisk og asymmetrisk kryptering, når de kører (tryk her for mere information om krypteringstyper).

Symmetrisk kryptering er nyttigt, for det giver angriberen mulighed for at kryptere filer hurtigere end asymmetrisk. Asymmetrisk kryptering betyder derimod at angribere kun skal beskytte en privat nøgle. Eller ville de være nødt til at vedligeholde og beskytte symmetriske nøgler for alle ofre.

Commando og Controlservere (C&C) anvendes generelt for programkommunikation. Det er sådan filkryptering ransomware anvender både symmetrisk og asymmetrisk kryptering til at udføre deres angreb:

- En privat-offentlig nøgle er lavet i angriberens ende, ved brug af enhver af de mange tilgængelige asymmetriske krypteringsalgoritmer som RSA-256.

- Private nøgler beskyttes af angriberen mens offentlige er indbygget i ransomwareprogrammet.

- Et nyt offersystem er inficeret af ransomware. Den sender informationen sammen med det unikke system-ID eller offer-ID til C&C serveren.

- Ved brug af en af de symmetriske krypteringsalgoritmer (eksempelvis AES), genererer og sender serveren den symmetriske nøgle specifikt for det offers system. Den symmetrisk nøgle er så krypteret ved brug af en privat en.

- Ransomwareprogrammet bruger din indbyggede offentlige nøgle til at dekryptere den symmetriske – den begynder så kryptering af alle filer.

Nu, hvor du ved præcist hvordan ransomwaren arbejder, lad os så kigge på dine muligheder når dit system bliver inficeret.

Trin 3: Fastlæg en strategi

Vi diskuterede metoder til at fjerne de første to kategorier af ransomware relativt nemt, ovenfor.

Fil-krypteringsprogrammer er sværere at snyde. Først, skal du identificere typen af malware, som du har med at gøre. Information kan være sparsom for nyere programmer, da nye skrives hver eneste dag. Men i de fleste tilfælde bør du være i stand til at identificere den med en smule research.

Prøv at tage et skærmbillede af ransomware beskeden, og så gå tilbage og søg på billedet, for at identificere den præcise type ransomware. Du kan også søge på fraser anvendt i teksten i beskeden.Beslut om du vil betale løsesummen eller ej. Selvom det ikke anbefales at betale angribere, da det kun opmuntrer dem, så kan data sommetider være for følsomme eller vigtige til at miste. Brug din vurdering, og betal ikke medmindre det er absolut nødvendigt.

I værste tilfælde, selvfølgelig, bør du overveje at der ikke er nogen garanti for, at du vil få dine data igen, uanset om du betaler eller ej.

Trin 4: Handling

Hvis du kan identificere detaljer om ransomwaren, som har inficeret din computer, så se efter måder at fjerne den på, med en websøgning. Malwarekode er altid ineffektivt. Udvikleren kan have glemt at slette krypteringsnøglen fra programmet som fanger og dekrypterer filer.

Hvis ransomwaren er velkendt nok, og der er nogle smuthuller, så bør du være i stand til at finde vejledninger og guides online, om hvordan man fjerne det, på sider som nomoreransom.org

Da mange ransomwareprogrammer ganske enkelt sletter de originale filer efter kryptering af deres kopi, så kan det være muligt t gendanne dem ved brug af datagendannelses software. Når du sletter en fil, så er den rent faktisk ikke slettet fysisk fra dsiken, medmindre den er overskrevet af en anden. De bør derfor være muligt at gendanne vigtige data, ved brug af gendannelsessoftware.

Hvis ingen af disse er succesfulde, så skal der træffes en beslutning. Betal løsesummen eller mist dine data. Selvom du betaler, så er dine data naturligvis ikke garanteret. Det er helt op til din vurdering, om du har tillid til de gode hensigter hos angriberen.Du bør også prøve at forhandle med angriberen ved brug af e-mailadressen der er givet i ransom beskeden. Du vil blive overrasket over, hvor tit det virker.

Hvis du beslutter dig for ikke at betale løsesummen, så er det næste skridt at rense din PC, men du VIL miste dine data for altid. Hvis du har en backup på ekstern disk, forbind den IKKE til din PC, før den er formateret fuldstændigt.

Den bedste måde at rense for ransomware, er at formatere din OS hårdt. Hvis du ikke ønsker at tage så drastisk et skridt, så vær sikker på at ransomwaren ikke inficerer boot sektoren. Du kan finde information om dette på internettet.

Næste, opdater din antivirus og gennemfør en fuld dyb skanning af dit system. Det er også en god ide at komplimentere antivirusprogrammet med et anti-malwareprogram for fuld beskyttelse. Det bør fjerne ransomwaren for altid.Trin 5: Debriefing

Nu da du er af med din ransomware, så er det tid til at kigge på hvorfor du blev angrebet til at starte med. En klog mand sagde engang: ”Forbyggelse er bedre end helbredelse”, og dette gælder i online sikkerhed mere end noget andet sted. Et forsvar er kun så stærkt som brugeren og, med den rette beskyttelse på plads, er det svært for enhver malware at angribe.

Vær på vagt og hold disse punkter for øje:

- Hold altid din antivirus opdateret

- Kontroller altid URL på den webside du besøger.

- Kør ikke programmer på dit system, som du ikke stoler på. Ting som cracks, serials, patches osv., er de mest almindelige kilder til malware.

- Tillad ikke sider du ikke stoler på, at starte indhold i din browser (malware kan komme fra en teknik kendt som Java drive by

- Hold dit operativsystem opdateret. Malware, inkluderet ransomware, spredes ofte gennem huller i sikkerheden i ældre operativsystemer. Et hack, eksempelvis, kan udnytte en bug i Windows RDP softwaren, til at få adgang til systemet forbundet offentligt til internettet og starte malware.

Kommenter på, hvordan du mener, at man kunne forbedre denne artikel. Din feedback betyder noget!