IP lækager – Sådan tjekker du, om din VPN fungerer

Det kan være du bruger den bedste VPN på markedet, og tænker at din rigtige IP adresse og online aktiviteter forbliver skjult, men brug af en VPN garanterer ikke anonymitet. Da systemer og servere taler konstant sammen ved at kommunikere frem og tilbage, så er der mange tilfælde, hvor din IP eller DNS måske er synlig. For at sikre at dine informationer og din identitet forbliver skjult, så bliver du nødt til at kontrollere at dit system ikke er sårbart overfor IP eller DNS lækager.

For at forstå DNS og IP lækager, så skal du først forstå hvordan internettet fungerer.

Alle websider har fået en identifikationskode, kaldet en IP adresse. Men da det er langt nemmere at skrive et domænenavn, end en række numre, så oversætter DNS (Domain Name Service) disse brugervenlige domænenavne til en IP adresse. Når din browser modtager en forespørgsel på en webside, så går den til en DNS server, som oversætter domænenavnet til den tilsvarende IP adresse. Dette kaldes DNS navne resolution.

Der er en prioritetsorden, i hvilken operativsystemer beslutter sig for at gå for resolution, for eksempel, DNS server, HOST fil, Netbio, osv. Emnet er meget stort i sig selv, og er en anden diskussion. Men, det du har brug for at vide er, at det vigtigt hvor dit operativsystem går hen, for en domænenavn resolution. Når du anvender en VPN, så skulle DNS resolutionen ske via de servere som er konfigureret af din VPN udbyder. Desværre, så er det ikke altid tilfældet. Hvis nogen er i stand til at fastslå IP adressen, hvor DNS resolutions forespørgslen blev lavet, så bliver hele ideen med at anvende en VPN ligegyldigt. På samme måde, hvis en tredjepart kan lytte med på dine DNS forespørgsler (tænk på en-mand-i-midten angreb), de kan afdække dine informationer, selvom du anvender en bestemt DNS server. For at modgå det, så bør du anvende DNSCrypt, som krypterer trafikken fra dit system til DNS serveren. Her er andre måder at forhindre forskellige typer DNS og IP lækager:

- Lække en IP adresse fra browseren

Dette er et af den mest almindelige scenarier, hvor WebRTC er skurken i lækagen af din IP adresse. Så, hvad er WebRTC egentligt? Det er en API, som tillader webapplikationer som chat og P2P fildeling at fungere uden nogen tilføjelser eller plugins. Men der er en hage. Browseren som understøtter WebRTC – som Chrome og Firefox – anvender en STUN server (Session Traversal Utilities for NAT) for at få en ekstern serveradresse. En webside vil kende din rigtige IP adresse, og kan meget nemt sætte en gemt kode op, for at lave UDP forespørgsler til denne STUN server, som så ville dirigere disse forespørgsler til alle tilgængelige netværksbrugerflader.

I denne situation, så ville både din rigtige IP adresse og VPN IP adresse blive afsløret, og det kan gøres med nogle få linjer javascript kode. For at gøre det hele værre, da disse forespørgsler ikke er som typiske HTTP forespørgsler, så kan udvikler konsollen ikke opdage den, og browser plugins kan ikke pålideligt blokere denne type lækage (også selvom de reklamerer med det). De rigtige måde at ordne denne sårbarhed på, er enten:

1 Sætte rigtige firewallregler op, så ingen forespørgsler udenfor din VPN kan foretages.

2 Slå WebRTC fra i de understøttede browsere. Firefox og Chrome har forskellige måder at slå det fra på. Du kan finde mange tilgængelige anvisninger online.

- Lække en IP adresse fra VPN

De fleste gode VPN udbydere har deres egen dedikeret DNS servers. Du bør aldrig stole på den DNS server som gives af din ISP, da dine informationer kan være i fare. Det er muligt at bruge offentlige DNS servere, som den der give af Google, men hvis du betaler for en VPN, så burde den komme med en dedikeret DNS server.

En anden måde hvorpå din VPN kan være skurken i en lækage, er når den ikke understøtter IPv6. For dem som ikke ved det, så er IPv4 en protokol, som bruger 32 bits adressering, så der skulle kun kunne være 2^32 enheder, med en unik offentlig IP i verden. Med den uhørte vækst af internettet, så er vi tæt på at løbe tør for disse adresser, så IPv6 blev introduceret. Den bruger 128 bits adressering, så antallet af tilgængelige IP adresser er nu 2^128, hvilket er meget større.

Desværre er verden meget langsom til at adoptere denne nye protokol. Nogle store websider understøtter både disse protokoller, og betjener den rette kanal i overensstemmelse med klientsystemet. Problemet kommer, når en VPN ikke understøtter IPv6, og i stedet for at adressere problemet, bare blindt ignorerer det. Det der sker, i sådanne sager er, at for websider, der kun understøtter IPv4, der fungerer VPN fint og alt er godt. Men, for IPv6 aktive websider, der fejler din VPN i tunnel forespørgslen og dermed sender din browser en nøgen forespørgsel udenfor din VPN, og efterlader dermed din IP adresse sårbar. Trin til løsning af disse sårbarheder:

- Brug en VPN, som tilbyder en dedikeret DNS server og indbygget DNS lækage beskyttelse.

- Brug en VPN, som understøtter IPv6, eller i det mindste en som kan omgå problemet (som at slå det fra i din OS).

- Slå selv IPv6 fra i OS manuelt

- Lække en DNS fra operativsystemet

Dit operativsystem kan også være skurken, når det handler om at lække IP og DNS. Vi vil snakke om det mest anvendte OS – Windows. Uanset hvor meget folk elsker eller hader Microsoft produkter, så er virkeligheden, at de fleste bruger Windows OS. Men, der er nogle nuancer, som du er nødt til at være klar over, når du bruger en VPN på Windows.

Typisk, så er en DNS resolution foretaget i en bestemt rækkefølge, på ethvert operativsystem. For eksempel, der er en HOST fil, hvor du kan specificere DNS kortlægningen. Din OS vil først prøve at løse forespørgslen ved brug af lokale kortlægninger. Hvis det ikke er tilgængeligt, så vil den gå til konfigurerede DNS servere, og hvis det også fejler, så vil forespørgslen gå til Netbios. Selv for DNS servere, er der en liste over foretrukne servere, som du kan konfigurere. Så, hvis den højest prioriterede DNS server er i stand til at løse forespørgslen, så konsulterer Windows ikke andre servere. Men, i tilfældet med Windows 10, der sender forespørgsler til alle netværks adapters og den DNS server som reagerer først, den accepterer det resultat. Det betyder at selv hvis du er forbundet til en VPN, så kan din DNS forespørgsel gå til din ISP server, og efterlade dig fuldstændig sårbar.

En anden ting der bør overvejes ved brug af Windows er, at i tilfælde af IPv6 adresser, som beskrevet ovenfor. Windows bruger Teredo tunneling for at understøtte IPv6 adresser for værter som stadig er på IPv4 netværk, og har ikke oprindelige IPv6 understøttelse. Det betyder, at du måske lækker din DNS udenfor VPN netværk. Følgende trin skal gennemføres, for at undgå denne type lækager:

- Slå Teredo tunneling fra

- Slå Windows 10 optimering fra, ved at slå smart-multi homed name resolution fra i gruppe politik redigering. Vær opmærksom på, at Windows 10 home basis, ikke har en mulighed for at redigere gruppe politikken.

Sådan opdages lækagen

Nu da vi har snakket om forskellige måder at lække DNS og IP, så lad os snakke om værktøjer, der kan identificere om du er sårbar overfor nogen af disse problemer. Der er mange websider tilgængelige online, som hurtigt kan kontrollere om du lækker din DNS eller IP. De fleste af dem, har almindelig fremgangsmåder som følgende:

- Afbryd din VPN og gå til test websiden. Skriv din offentlige IP og DNS serveradresse.

- Forbind din VPN og gå til websiden igen. Den burde ikke afsløre din tidligere noterede IP eller DNS server. Hvis den gør, så skal du fikse det, ved brug af en eller flere beskrevne tilgange.

Du kan kontrollere din IP lækage med vores IP Lækage test.

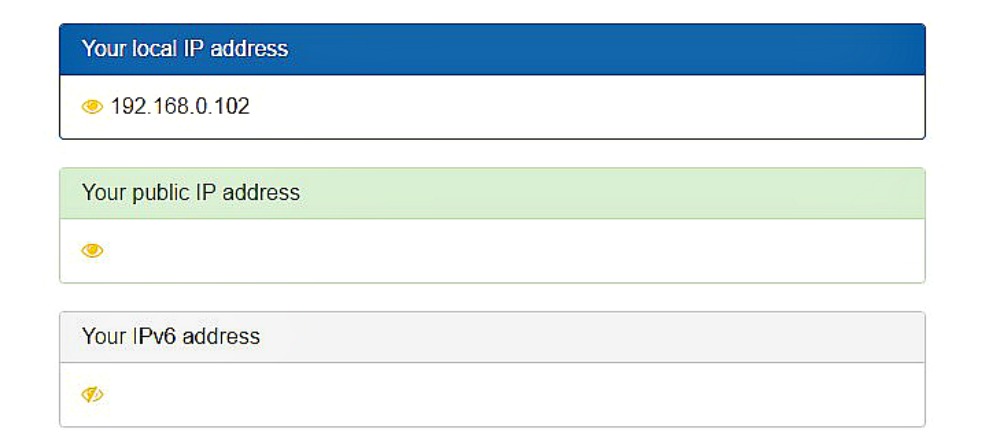

Nedenfor er et skærmbillede fra vpnmentor.com, der tester WebRTC lækage. Da der ikke er vist noget i offentlig IP adresse sektionen, så er min browser ikke sårbar overfor WebRTC lækage

Nu da du ved hvordan du beskytter dig selv mod IP og DNS lækager, så kan du browse på nettet anonymt og sikkert.

Husk at forhindre VPN-lækager - Brug en gennemprøvet VPN

Vi har testet hundredevis af VPN'er – for alt fra sikkerhed, hastigheder og selvfølgelig lækager. Vi kan garantere dig, at de VPN'er, vi anbefaler her, aldrig lækker og sætter dig i fare (men hvis foretrækker at se hele listen, så klik her).

Kommenter på, hvordan du mener, at man kunne forbedre denne artikel. Din feedback betyder noget!