VPN-protokoller: PPTP vs L2TP vs OpenVPN vs SSTP vs IKEv2

Mens det er ved at være indlysende, at de fleste VPN krypteringsteknologier er certificeret og udviklet af National Institute of Standards and Technology, så er det chokerende, at nye afsløringer fra Edward Snowden viser, at NSA har arbejdet på at undergrave og knække disse teknologier i årevis. Det rejser helt sikkert spørgsmålet ”Er disse VPN teknologier virkeligt sikre?” For at finde et svar, så bestemte vi os for, at det endeligt var tid til at skrive denne artikel.

Vi lægger ud med at diskutere nøgleforskellene mellem VPN protokoller, og hvordan de påvirker brugere, før vi dykker ned i hovedkonceptet involvereret kryptografi, og ser på hvordan NSA´s angreb på krypteringsstandarder, påvirker millioner af VPN brugere verden over.

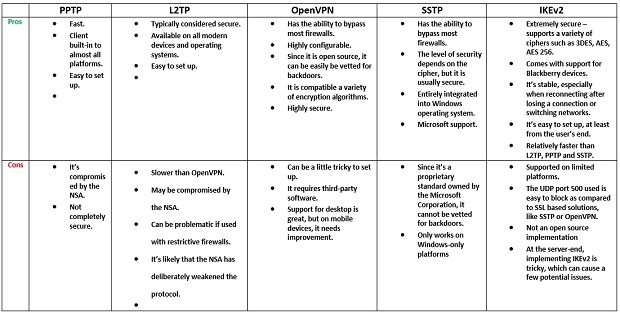

PPTP

Udviklet af et konsortium grundlagt af Microsoft virksomheden, Point-to-Point Tunneling skaber et Virtuelt Privat Netværk på dial-up netværk, og har været standardprotokollen for VPNs siden starten. Den første VPN protokol der understøttede Windows, PPTP, yder sikkerhed ved at forlade sig på en række forskellige godkendelsesmetoder såsom MS_CHAP v2, som en den mest almindelige af dem alle.

Enhver enhed og platform, som kan køre VPN, har PPTP tilgængelig som standard, og da opsætningen er relativ nem, så forbliver det, det primære valg for både VPN udbydere og virksomheder. Implementering kræver også lav computerkraft, som gør det til en af de hurtigste VPN protokoller tilgængelige i dag.

Men, selvom den nu normalt bruger en 128-bit kryptering, så er der en del sårbarheder i sikkerheden, med muligheden for en uindkapslet MS-CHAP v2 godkendelse, som den mest alvorlige. På grund af det, så kan PPTP knækkes inden for 2 dage. Og, selvom fejlen er blevet lappet af Microsoft, så anbefaler tech giganten selv VPN brugere at bruge SSTP eller L2TP i stedet.

Med PPTP så usikker, så er det ikke nogen overraskelse at dekryptering af PPTP krypteret kommunikation, med næsten sikkerhed er standard hos NSA. Uanset, det som bekymrer endnu mere er, at sidstnævnte har (eller er i gang med) dekryptering af store mængder gamle data, som blev krypteret selv før PPTP blev tænkt på, som en sikker protokol af sikkerhedseksperter.

Fordele

- Hurtig.

- Klient indbygget til næsten alle platforme.

- Nem at sætte op.

Ulemper

- Det er kompromitteret af NSA.

- Ikke helt sikker.

L2TP og L2TP/IPsec

Layer 2 Tunnel Protocol, giver ikke, i modsætning til andre VPN protokoller, nogen fortrolighed eller kryptering på trafik som passerer gennem det. På grund af det, så implementeres det typisk med en række protokoller kendt som IPsec, til kryptering af data før transmission, og giver brugere fortrolighed og sikkerhed. Alle moderne VPN kompatible enheder og operativsystemer er indbygget med L2TP/IPsec. Opsætningen er ligeså hurtig og nem som PPTP, men der kan være problemer, da protokollen gør brug af UDP port 500, som er et nemt mål at blokere for NAT firewalls. Port forwarding kan derfor være nødvendig, hvis den bruges i forbindelse med en firewall.

Der er ingen store sårbarheder forbundet med IPsec kryptering, og det kan stadig være sikkert, hvis det implementeres ordentligt. Uanset, så indikeret Edward Snowdens afsløringer kraftigt, at det er kompromitteret af NSA. John Gilmore, som er medstifter og sikkerhedsspecialist i Electric Frontier Foundation, påstår at det er sandsynligt, at protokollen er svækket bevidst af NSA. Dertil kommer, at da LT29/IPsec protokollen indkapsler data to gange, så er det ikke så effektivt som eksempelvis SSL baserede løsninger, og derfor en anelse langsommere end andre VPN protokoller.

Fordele

- Typisk betragtet sikker.

- Tilgængelig på alle modemenheder og operativsystemer.

- Nem at sætte op.

Ulemper

- Langsommere end OpenVPN.

- Kan være kompromitteret af NSA.

- Kan være problematisk hvis brugt samme med restriktive firewalls.

- Det er sandsynligt at NSA har svækket protokollen.

OpenVPN

En relativt ny open source teknologi, OpenVPN bruger SSLv3/TLSv1 protokoller og OpenSSL bibliotek, sammen med en kombination af andre teknologier, for at give brugere en pålidelig og stærk VPN løsning. Protokollen er yderst konfigurerbar, og kører bedst på en UDP port, men kan konfigureres til at køre på enhver anden port også, hvilket gør det ekstremt svært for Google og andre lignende services at blokere dem.

En anden stor fordel ved denne protokol er, at dets OpenSSL bibliotek understøtter en række kryptografiske algoritmer som 3DES, AES, Camellia, Blowfish, CAST-128 med flere, selvom om Blowfish eller AES næsten eksklusivt anvendes af VPN udbydere. Open VPN kommer med en indbygget 128-bit Blowfish kryptering. Den betragtes normalt som sikker, men den har også nogle kendte svagheder.

Når det handler om kryptering, så er AES den nyeste teknologi tilgængelig, og betragtes som ”Guld standard”. Det er ganske enkelt fordi den ikke har nogen kendte svagheder, faktisk så meget, at det endda er adopteret af den amerikanske regering og agenturer, til beskyttelser af ”sikre” data. Det kan håndtere store filer relativt bedre end Blowfish, takket være dets 128-bit blokstørrelse, sammenlignet med Blowfish 64-bit blokstørrelse. Ikke desto mindre, begge er NIST certificerede ciphere, og de bliver måske nu anerkendt som et problem ude omkring. Der er nogle problemer med det, som vi vil kigge nærmere på neden for.

For det første, den hastighed hvormed OpenVPN arbejder, afhænger af hvilket krypteringsniveau der anvendes, men det er normalt hurtigere end IPsec. Selvom OpenVPN nu er standard VPN forbindelse for de fleste VPN services, så understøtter det stadig ikke af nogen platforme. Men, det er understøttet af de fleste tredje part software, som inkluderer både Android og iOS.

Når det handler om opsætning, så er det en smule tricky sammenlignet med L2TP/IPsec og PPTP, særligt når den generiske OpenVPN software anvendes. Du skal ikke kun downloade og installere klienten, men yderligere konfigurationsfiler skal også sættes op, og det skal der kigges nærmere på. Flere VPN udbydere har dette konfigurationsproblem, på grund af mængden af brugerdefinerede VPN klienter.

Men, alle disse informationer taget i betragtning, og med tanke på informationerne givet af Edward Snowden, så ser det ud til at OpenVPN hverken er svækket eller kompromitteret af NSA. Det betragtes også immun overfor NSA angreb, på grund af brugen af flygtige nøgleudvekslinger. Der er utvivlsomt ingen der er klar over NSA´s fulde potentiale, men både matematikken og beviser indikerer stærkt, at OpenVPN, når det kombineres med en stærk cipher, er den eneste VPN protokol, som kan betragtes sikker.

Fordele

- Har evnen til at omgå de fleste firewalls.

- Yderst konfigurerbar.

- Da det er open source, så kan det nemt klargøres til bagdøre.

- Det er kompatibelt med en række krypteringsalgoritmer.

- Yderst sikkert.

Ulemper

- Kan være lidt tricky at sætte op.

- Kræver tredje part software.

- Suppert til computere er god, men til mobile enheder kræver forbedringer.

SSTP

Introduceret af Microsoft virksomheden i Windows Vista Service pakke1, og nu er Secure Socket Tunneling tilgængelig til SEIL, Linux og RouterOS, men stadig primært en Windows-only platform. Da det bruger SSSL v3, så giver det fordele der ligner OpenVPN, såsom evnen til at undgå NAT firewall problemer. SSTP er stabil og nem at bruge VPN protokol, særligt da den er integreret i Windows.

Men, det er en proprietær standard ejet af Microsoft. Da tech giganten har en forhistorie med samarbejde med NSA, så er der spekulationer omkring indbyggede bagdøre i Windows operativsystemet, så det tænder ikke så meget tillid, som andre standarder.

Fordele

- Har evnen til at omgå de fleste firewalls.

- Sikkerhedsniveauet.

- Fuldstændigt integreret i Windows operativsystem.

- Microsoft support.

Ulemper

- Da det er en proprietær standard, ejet af Microsoft virksomheden, så kan det ikke undersøges for bagdøre.

- Virker kun på Windows platforme

IKEv2

En IPsec baseret tunneling protocol, Internet key exchange version 2 blev udviklet af både Cisco og Microsoft, og bagt ind i syvende og senere versioner af Windows platformen. Den kommer med kompatibel og udviklet open source implementeringer til Linux og flere andre platforme, og understøtter også Blackberry enheder.

Microsoft virksomheden kalder den VPN Connect, og den er god er god til at genetablere forbindelser automatisk, når en internetforbindelse midlertidigt mistes. Mobile brugere drager mest fordel af IKEv2, da Mobility og Multi-homing protokollen, som tilbydes som standard, gør den ekstremt fleksibel ved skift af netværk. Dertil kommer, at den er fantastisk for Blackberry brugere, da IKEv2 er blandt de få VPN protokoller der understøtter Blackberry enheder. Selvom IKEv2 er tilgængelig på relativt få platforme sammenlignet med IPsec, så betragtes den som værende lige så god i form af stabilitet, sikkerhed og ydeevne.

Fordele

- Ekstremt sikker – understøtter en række ciphers som 3DES, AES, AES 256.

- Kommer med understøttelse til Blackberry enheder.

- Det er stabilt, særligt når forbindelser genetableres efter tabt forbindelse eller ved skift af netværk.

- Nem opsætning, i det mindste fra brugersiden.

- Relativt hurtigere end L2TP, PPTP og SSTP.

Ulemper

- Understøttet på begrænsede platforme.

- UDP port 500 som anvendes, er nemt at blokere sammenlignet med SSL baserede løsninger, som SSP eller OpenVPN.

- Ikke en open source implementering

- I server-enden, implementering af IKEv2 er tricky, som kan give nogle få potentielle problemer.

Problemer

For at forstå kryptering, så er du nødt til at få styr på nogle få nøglebegreber, som alle vil blive diskuteret neden for.

Krypteringsnøgle længde

Den groveste made at fastslå tiden det tager at knække en cipher, er kendt som nøglelængde, som er et råt nummer bestående af etter og nuller, som anvendes i cipheren. På samme måde, udtømmende nøglesøgning (eller angreb med vold) er den mest brutale form for angreb på en cipher, hvor du prøver alle mulige kombinationer, indtil den rigtige er fundet. Når det handler om nøglelængde, så er niveauet af kryptering anvendt af VPN udbydere mellem 128-bit og 256-bit. Højere niveauer anvendes til datagodkendelse og handshake, men betyder det at 256-bit kryptering er bedre end 128-bit kryptering?

Tjaa, for at finde det rigtige svar, så lad os sætte nogle numre i perspektiv:

- For pålideligt at knække en 128-bit nøgle cipher, så kræver det 3.4x10(38) handlinger.

- For pålideligt at knække en 256-bit key cipher, så kræver det 2(128) gange mere computerkraft sammenlignet med en 128-bit key cipher.

- Med vold 256-bit cipher kræver 3.31 x 10(65) handlinger, hvilket er næsten det samme som antallet af alle atomer i universet.

- Fujitsu K, 2011’s hurtigste supercomputer I verden, havde Rmax hastigheder med op til 10.51 petaflops. Tænk over det tal, det ville tage cirka 1 milliard år for 128-bit AES om at blive knækket ved magt.

- NUDT Tianhe-2, 2013’s mest kraftfulde supercomputer i verden, havde Rmax hastigheder med op til 33.86 petaflops. Det er næsten 3 gange hurtigere end Fujitsu K, og det ville tage cirka en tredjedel af en milliard år for 128-bit AES nøglen at blive knækket med magt.

Indtil Edward Snowdens nye afsløringer, så var det en udbredt opfattelse, at 128-bit krypteringen var ubrydelig med magt, og den ville forblive sådan for endnu hundrede år eller mere. Men, i betragtning af de enorme ressourcer som NSA har for hånden, så har det ledt flere eksperter og systemadministratorer over hele verden, til at opgradere deres cipher nøglelængde. Det er værd at nævne, at den amerikanske regering bruger 256-bit kryptering til beskyttelse af følsomme data (128-bit anvendes til rutinekrypterings behov). Uanset, metoden brugt, AES, kan give nogle få problemer.

Ciphers

Ciphers er matematiske algoritmer, som bruges under krypteringer, da svage algoritmer er sårbare overfor hackere, og gør det nemt for dem at knække krypteringen. Blowfish og AES er langt de mest almindelige ciphers, som brugere vil møde på VPNs. Dertil kommer, RSA anvendes til kryptering og dekryptering af cypher nøgler, mens SHA-1 og SHA-2 anvendes til godkendelse af data som en hash funktion.

Men, nu anses AES i vid udstrækning som den mest sikre cipher for VPNs, så sikker, at adopteringen af den amerikanske regering, har øget opfattelsen af dens pålidelighed og popularitet betragteligt. Ikke desto mindre, der er grund til at tro, at denne tillid er fejlplaceret.

NIST

SHA-1, SHA-2, RSA og AES blev alle certificeret og udviklet af United States National Institute of Standards and Technology (NIST), som er en enhed der arbejder tæt sammen med NSA i udviklingen af deres ciphers. Nu da vi kender det systematiske arbejde fra NSA, med at bygge eller svække bagdøre i krypteringsstandarder, så giver det bestemt mening at stille spørgsmål, angående integriteten af NIST algoritmer.

Selvom NIST altid har nægtet at gøre noget galt (eksempelvis bevidst at svække kryptografisk standard) og har prøve at øge offentlig tillid ved at invitere folk til at deltage i deres kommende krypteringsrelaterede standarder, så er NSA anklaget af New York Times, for at omgå NIST´s godkendte krypteringsstandard, enten ved at forstyrre den offentlige udviklingsproces, eller introducere sporløse bagdøre, for at svække algoritmer.

Den 17. september 2013 blev mistilliden styrket yderligere, da kunder blev fortalt privat af RSA Security, at de skulle stoppe med at bruge bestemte krypteringsalgoritmer, da de havde en fejl, som bevidst var udviklet af NSA.

Ydermere, en krypteringsstandard udviklet af NIST, Dual EC DRBG, menes at have været usikker i årevis. Så meget, at det blev bemærket af University of Technology i Holland i 2006. Men, trods disse bekymringer, hvor NIST fører an, der følger industrien ikke modstræbende efter, primært fordi at opfyldelse af NIST standarder er et krav for at kunne få kontrakter fra den amerikanske regering.

I betragtning af at NIST´s standarder er allestedsnærværende overalt i verden, i alle typer forretning og industri, som er afhængig af fortrolighed, såsom VPN industrien, så kan det alt sammen virke temmelig skræmmende. Da en masse er afhængig af standarder, så har eksperter på området være uvillige til at tage problemet op. Det eneste firma som gjorde det,, Silent Circle, besluttede at lukke deres Silent Mail service, i stedet for at se det kompromitteret af NSA, og annoncerede deres træk væk fra NIST standarder i november 2013.

Takket være dækningen af dette problem, en lille men innovativ VPN udbyder, så er LiqidVPN begyndt at teste og eksperimentere med non-NIST ciphers. Men, dette er den eneste VPN udbyder som bevæger sig i denne retning, så vidt vi ved. Derfor, indtil den tid kommer, så må du få det bedste ud af 256-bit AES krypteringen, som på nuværende tidspunkt er den bedste krypteringsstandard tilgængelig.

NSA angreb på RSA nøgle kryptering

En af Edward Snowdens nye afsløringer indikerer at et program, kodenavn ”Cheesy Name”, blev udviklet til at spotte krypteringsnøgler, kaldet ”Certifikater”, som kan være i risiko for at blive knækket af supercomputere i GCHQ. Det antyder på kraftigt, at disse certifikater, som almindeligvis er beskyttet af 1024-bit kryptering, er svagere end vi troede, og kan nemt blive dekrypteret, og det, meget hurtigere end forventet af GHCQ og NSA. Når først dekrypteret, så vil alle tidligere og fremtidige udvekslinger være kompromitteret, ved brug af en permanent privat nøgle til dekryptering af alle dataene.

Som resultat, flere former for kryptering, som er afhængige af flygtige nøgler og certifikater, må anses for være knækket, inkluderet både TLS og SSL. Det vil få en kæmpe effekt på alt HTTPS trafik. Men, der er lidt godt nyt. OpenVPN, som bruger midlertidig nøgleskift, skulle ikke blive påvirket af dette. Hvorfor? For der genereres en ny nøgle for hvert skift, og det giver ikke certifikaterne mulighed for at etablere tillid.

Selv hvis nogen fik fat i certifikatets private nøgle, så ville dekryptering af kommunikationen ganske enkelt ikke være mulig. Med en ”Man in the Middle” angreb (MitM), så kunne det være muligt at udvælge en OpenVPN forbindelse, men det kræver at være specifikt udvalgt, plus at den private nøgle skal være kompromitteret. Siden nyheden blev offentliggjort, at GHCQ og NSA er i stand til at knække 1024-bit kryptering, så har ganske mange VPN udbydere øget deres kryptering til 2048-bits, eller endda 4096-bits.

Perfect Forward Secrecy

Flere gode nyheder er, at løsningen på dette problem, selv for TLS og SSL forbindelser er ikke så svære, hvis websider begynder at implementere Perfect Forward Secrecy systemer, hvor en unik og ny privat krypteringsnøgle skabes for hver session. Desværre, så er den eneste store internetvirksomhed, der implementerer Perfect Forward Secrecy systemer, Google.

Som afslutning på denne artikel, så vil vi gerne følge de vise ord fra Edward Snowden, at kryptering virker og krypto systemer bør implementeres for at øge sikkerhed. Så, hvad bør du tage med fra denne artikel? Det er enkelt! OpenVPN er den mest sikre protokol tilgængelig og VPN udbydere bør fortsætte med at arbejde på at styrke deres implementeringer. Det ville være fantastisk, hvis udbydere også begyndte at flytte sig væk fra NIST´s standarder, men er det noget vi med sikkerhed skal vente på.

- PPTP er ekstremt usikker. Det er kompromitteret af NSA, selv Microsoft har forladt det, og derfor bør det undgås fuldstændigt. Mens du måske finder cross platform kompatibilitet og nemheden i opsætningen attraktiv, så husk, brugere kan få mange af de samme fordele og betragtelig bedre sikkerhedsniveau, ved brug af L2TP/IPsec.

- Når det kommer til ikke-kritisk brug, så er L2TP/IPsec den rette løsning for dig, selvom den er alvorligt svækket og kompromitteret af NSA. Men, hvis du er på udkig efter en hurtig VPN opsætning, som ikke kræver yderligere software, så forbliver den stadig nyttig, særligt til mobile enheder, hvor understøttelse af OpenVPN stadig forbliver ustabilt.

- På trods af behovet for at downloade og installere tredje part software på alle platforme, så er OpenVPN uden diskussion den bedste VPN løsning, til alle dine behov. Den er hurtig, sikker, pålidelig og selvom opsætning kan tage lidt længere tid, så er den sikkerheden og fortroligheden værd, som du får, når du surfer på nettet.

- IKEv2 er også en hurtig og sikker protokol, hvis den bruges sammen med open source implementeringer, særligt for mobile brugere, på grund af dets evne til at forbinde igen automatisk, hvis din internetforbindelse er blevet afbrudt. Dertil kommer, at da det en af de få VPN protokoller, som understøtter Blackberry enheder, så er det helt klart en af de bedste valg du har.

- SSTP giver brugere stort set de samme fordele som en OpenVPN forbindelse, men, kun på Windows platforme. Du vil derfor finde det integreret i Windows operativsystemer, og meget bedre end andre VPN protokoller. Men, det understøttes begrænset af andre VPN udbydere, på grund af denne begrænsning, og da Microsoft har en god, lang baggrund med samarbejde med NSA, så er SSTP en af de protokoller vi ikke stoler på.

Kort fortalt, du bør altid bruge OpenVPN når det er muligt, mens IKEv2 er et godt valg for mobile enheder. For en hurtig løsning, L2TP kunne vise sig tilstrækkelig, men taget den øgede tilgængelighed af OpenVPN mobile apps i betragtning, så foretrækker vi brug af OpenVPN, frem for alle andre protokoller.

Kommenter på, hvordan du mener, at man kunne forbedre denne artikel. Din feedback betyder noget!